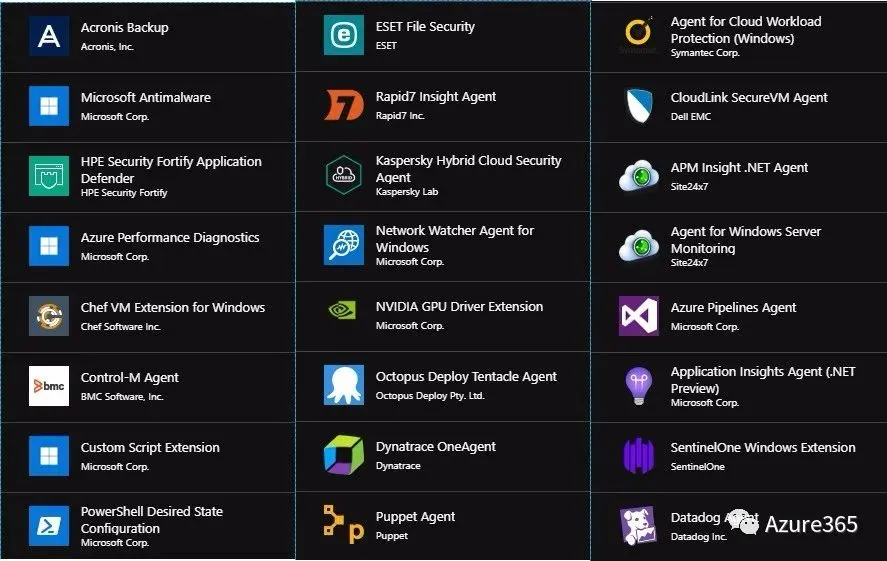

最近Azure的连载结束了,一直想找一个可以结合Azure和Office 365的课题,于是周末的时间在Azure平台上搭了一个域。Azure上搭建Windows服务器流程还是有点复杂,主要体现在一些模板的推荐上,当安装一台Windows服务器的时候,会有以下24个推荐的Agent。

![图片[1]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/e2cd3-20200317225259-c5f0b.jpeg?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

根据需要我们可以选择需要的组件,例如日常运维的备份代理(Acronis Backup)、配置收集代理(HPE Security Forify Application, Chef VM Extension)、系统监控客户端(Control-M Agent, SentinelOne)、反恶意软件代理(Microsoft Antimalware),适合开发的NET框架等等。

安装完成后,我迫不及待地想装一台Windows 2019的DC看看,部署完操作系统,可以通过RDP, SSH和堡垒机的方式登录。RDP相信是大家比较熟悉的方式。

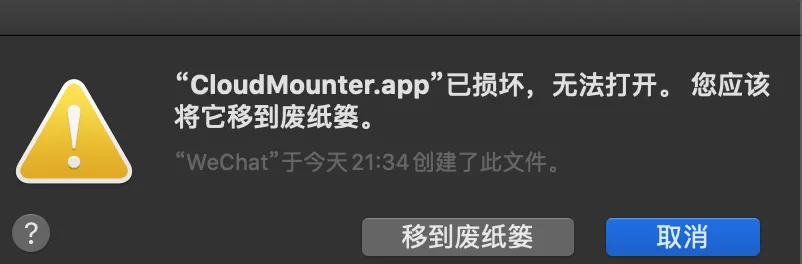

![图片[2]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/3c4f2-20200317225318-3c9e3.jpeg?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

可能是发布在公网的RDP关系,它的密码要求最低12位,甚至超过了AD管理员账户的复杂性要求,进入系统后,整体安装AD服务的步骤与Windows 2008相同。在服务器管理器中选择升级。安装完成后,我以为配置ADDS会有Windows Server 2019的森林服务级别可以选择,但其实并没有。在2016的版本之后,微软甚至放弃了其进阶版本R2的产品策略。

![图片[3]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/8827c-20200317225352-2c601.jpeg?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

一路安装下来,发现唯一区别的是Windows Server 2019域控默认启用Windows NT 4.0的加密算法,当时也没注意就点击安装了,毕竟只是警告而已。

装完之后发现RDP登不上了。悲剧。。。

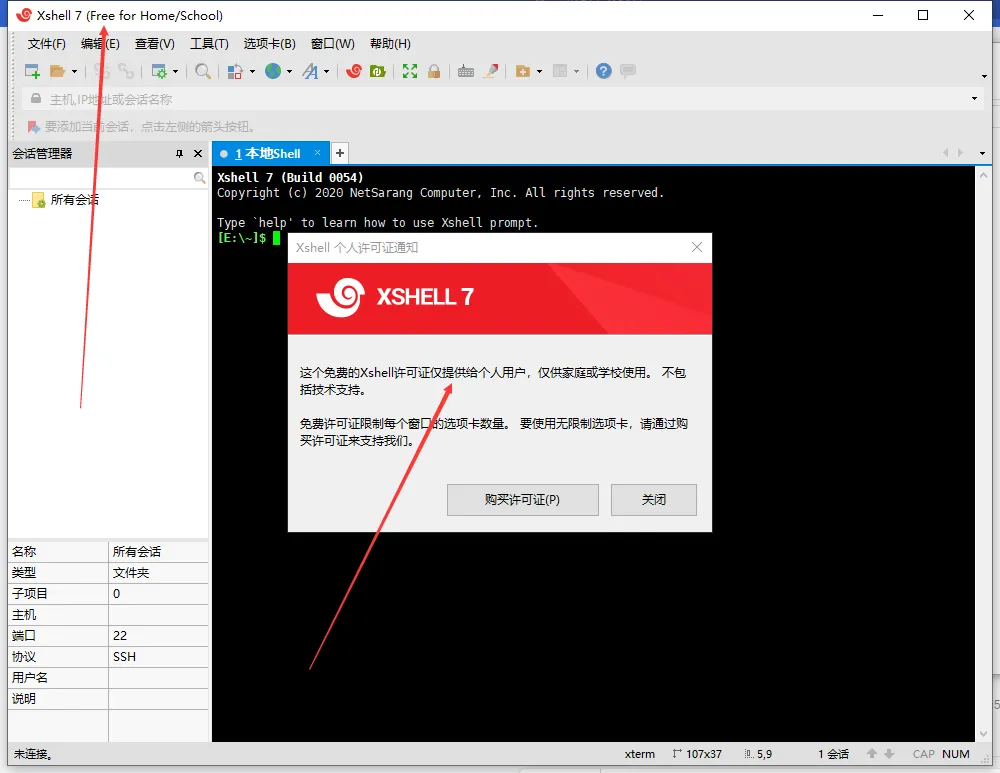

![图片[4]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/88023-20200317225400-2bb40.png?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

好在Azure提供了Bastion的登录方式,相当于在Azure宿主机上通过iLo网卡登录服务器,不过需要为目标服务添加一张与生产网络不在同一网段的网卡。

![图片[5]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/2b172-20200317225406-66802.jpeg?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

登录网页后,我迅速的关闭了远程连接的NLA强制要求。

![图片[6]-Azure平台上搭建域与使用-SinsTu NT](https://cdn.bifiv.com/wp-content/uploads/2020/03/7c02d-20200317225415-90a63.jpeg?imageMogr2/format/webp/interlace/1/quality/100|watermark/1/image/aHR0cDovL3dhdGVybWFyay1jZC0xMjUyMTA2MjExLnBpY2NkLm15cWNsb3VkLmNvbS9ydmljaC0xMjUyNDQ0NTMzLzE1ODk5MDM0NjIucG5n/gravity/southeast/dx/10/dy/10)

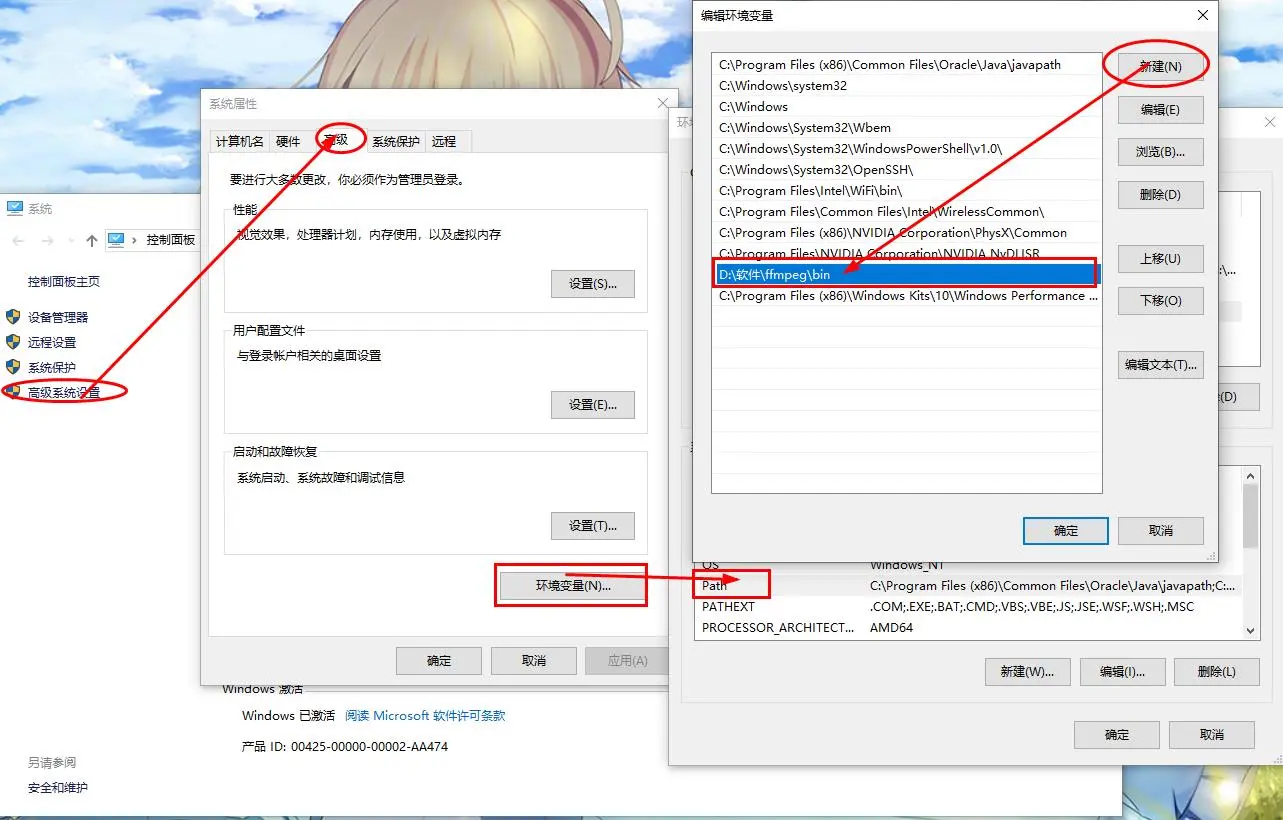

然后我们就可以再RDP连上去了,后续小编准备在这个域里面装些Office服务器试试,有人可能会说,为这些服务搭一个域环境有些兴师动众了吧,何不直接用Azure AD呢?大家可能不知道Azure AD并不是严格意义上的活动目录,功能上只是为了将本地账号同步到Azure,使其可以访问Azure资源。Azure AD本身并不能存储任何用户或计算机账号,更不具备组织单元和组策略的功能。简单地说,在Azure上搭建域成员服务器,是无法完成加域操作的。

当然如果我们只是为了使用Office服务,则完全不需要自己搭建Exchange、Sharepoint和Skype,甚至不需要Azure AD。这些服务都集成在Office 365中了

- 最新

- 最热

只看作者